20 Juin Authentification des numéros : où en sont les Etats-Unis ? Où en est la France ?

1 Introduction

Il y a deux ans et demi, les Etats-Unis adoptaient le TRACED Act[1], qui rend obligatoire l’authentification des numéros de téléphone et pour cela l’usage de la technologie STIR/Shaken pour la voix sur IP (VoIP). Il y a deux ans, la France adoptait la loi Naegelen , qui rend obligatoire l’authentification des numéros.

Depuis la publication de ces lois, les opérateurs américains ont fait face à de multiples échéances de mise en œuvre de STIR/Shaken, de mise en place de plans de lutte contre les robocalls, et d’enregistrement dans la base de lutte contre les robocalls de la FCC. En France, la communication autour de l’authentification a été nulle, en dehors du cercle des opérateurs et du régulateur.

Les quelques statistiques disponibles sur l’état de l’adoption de la technologie STIR/Shaken aux Etats-Unis montrent que seuls un quart à un tiers des appels sont signés avec un certificat de sécurité selon la modèle STIR/Shaken et que le nombre de robocalls n’a pratiquement pas baissé.

Faut-il donc parler d’échec de l’authentification des numéros aux Etats-Unis ? Ou plutôt d’une situation normale en raison des nombreux cas dans lesquels les opérateurs ne sont pas encore obligés d’authentifier leurs appels ?

Où en est la mise en œuvre de l’authentification en France ? Quelles leçons la France peut-elle tirer de la mise en œuvre de l’authentification aux Etats-Unis ? Telles sont les questions auxquelles le présent document entend apporter un début de réponse.

2 Principes de la loi

La loi américaine est extrêmement prudente, nuancée et sa mise en œuvre progressive. Les obligations des opérateurs ont été circonscrites aux cas de figure où la technologie d’authentification était disponible. Ces obligations ont été très échelonnées : d’abord les opérateurs de boucle locale de plus de 100 000 clients (en juin 2021), puis les opérateurs virtuels de moins de 100 000 clients (en juin 2022), puis les opérateurs longue distance et les opérateurs non virtuels de moins de 100 000 clients (en juin 2023). Le modèle d’authentification retenu aux Etats-Unis définit trois nuances d’attestation avec lesquelles un opérateur peut authentifier un appel : A : l’appel vient d’un de mes clients et il présente un numéro qu’il a le droit d’utiliser ; B : l’appel vient d’un de mes clients mais je ne sais pas s’il a le droit de présenter ce numéro ; C : je reçois cet appel, non signé, d’un autre opérateur. Seuls les appels non signés alors qu’ils devraient l’être, seront, à terme, interrompus par l’opérateur en question.

La loi française est abrupte et sans aucune nuance, ni aucune progressivité : une seule date de mise en œuvre (le 25 juillet 2023), aucune exception prévue, à part le roaming. L’opérateur n’a le choix qu’entre une authentification totale ou une interruption de l’appel. L’authentification a été introduite en dernière minute en commission en deuxième lecture à l‘Assemblée Nationale par l’auteur de la proposition de loi. Elle a été rejetée par le Sénat qui l’a qualifiée de cavalier législatif et n’est réapparue qu’à l’occasion d’un marchandage en Commission mixte paritaire.

Ce côté impulsif et ignorant des détails de la loi française est à inscrire dans le contexte de la réforme constitutionnelle de 2008, qui partage l’ordre du jour des assemblées à égalité entre le gouvernement et le parlement (article 48 de la Constitution). Un texte de loi issu d’une proposition de loi n’aura pas été vu par les services ministériels et n’aura pas été vu par le Conseil d’Etat. Le nombre des administrateurs des assemblées n’a pas été augmenté en proportion du temps accordé aux parlementaires pour rédiger leurs propositions de lois.

Cela dit, dans le cas présent, l’alternative se situait sans doute entre une loi imparfaite et un projet ou une proposition qui n’aurait pas abouti au cours de la législature.

3 Implication du législateur et du régulateur

Le législateur américain dit très précisément ce que ce régulateur (la FCC) doit faire pour mettre en œuvre l’authentification et en rendre compte au Congrès.

Le régulateur français explique à qui veut l’entendre que la loi française ne lui a assigné aucun devoir, ni donné aucun pouvoir de ce type.

Pourtant, l’ARCEP sait très bien demander des pouvoirs supplémentaires au législateur quand elle le juge utile. Elle a même obtenu du Parlement l’an dernier le droit de revenir sur une mesure que le Conseil d’Etat lui avait demandé d’abroger, car ne relevant pas de sa compétence de régulateur.

Pourquoi alors, quand il s’agit d’authentification, une telle retenue de la part de l’ARCEP dans le fait de demander des pouvoirs qui lui manquent manifestement ?

La réponse est à chercher dans la conjonction de deux facteurs : d’une part, après 25 ans de gestion des conflits d’intérêt entre les opérateurs et le régulateur, plus personne chez le régulateur n’a l’expérience de la réalité industrielle du métier d’opérateur. D’autre part, l’influence d’un régulateur peut être sapée par le fait que ses décisions sont cassées par une juridiction supérieure. A ce titre, les décisions de l’ARCEP sont cassées beaucoup moins souvent que celles de ses homologues néerlandais ou britannique. Mais ce track record remarquable de l’ARCEP est peut-être la conséquence d’une prudence excessive en matière d’organisation des écosystèmes industriels. La qualité des réseaux fibrés, comme le pilotage de l’authentification, en font sans doute les frais.

4 Complexité du modèle de gouvernance de l’authentification

Le modèle de base de l’authentification d’un numéro dans le monde IP est relativement simple : la requête d’un appel téléphonique (le SIP Invite) est signée par l’opérateur de l’appelant au moyen d’un certificat de sécurité accordé par une autorité de certification. Ce certificat comprend une clé privée, commue seulement de l’opérateur de l’appelant, et une clé publique, utilisée par l’opérateur de l’appelé pour vérifier que la signature est authentique.

La complexité vient de ce que la loi créée une obligation généralisée d’authentifier tous les appels téléphoniques (au départ) et de vérifier (à l’arrivée) qu’ils sont tous authentiques.

En matière de gouvernance de l’authentification des numéros, les Etats-Unis ont choisi un modèle complexe à trois niveaux :

- une autorité de gouvernance (STI-GA), qui assure l’intégrité de la délivrance, de la gestion, de la sécurité et de l’utilisation des certificats.

- un administrateur des politiques (STI-PA), qui est le gestionnaire opérationnel principal du système.

- les autorités de certification (STI-CA), qui délivrent des certificats aux opérateurs qui ont été validés.

Les Etats-Unis ont choisi d’autoriser une pluralité d’autorités de certification. De ce fait, un opérateur de transit ou d’arrivée qui veut vérifier l’authenticité d’un appel doit confronter la requête de son service de vérification à la clé publique émise par l’autorité de certification choisie par l’opérateur de départ de l’appel qu’elle reçoit. Cela implique d’automatiser le processus d’émission de certificats et de vérification, selon le protocole ACME (RFC 8555).

En France, le fait de retenir un modèle à une seule autorité de certification (l’APNF) simplifie le problème de gouvernance et permet de simplifier l’architecture technique. De ce fait, le modèle technique retenu en France n’embarque pas le protocole ACME. Cette simplification est justifiée tant que l’authentification n’est prévue que pour les appels nationaux. Si l’authentification devenait une obligation à l’échelle européenne, il est probable que le protocole ACME deviendrait nécessaire.

5 Complétude du modèle d’authentification

5.1 Cas général

Le modèle central de l’authentification comprend quatre phases principales :

- KYC (Know your customer) : ce sont les diligences que doit observer l’opérateur pour s’assurer de l’identité de son client et du droit de ce dernier à présenter un numéro de téléphone donné,

- Signature : il s’agit de l’envoi dans la requête SIP Invite d’un champ, dénommé Identity, et signé avec la clé privée du certificat accordé par l’autorité de certification,

- Vérification : il s’agit de la vérification par l’opérateur qui reçoit l’appel que la signature a bien été faite avec un certificat en cours de validité,

- Interruption des appels frauduleux ou non authentifiés.

Ce modèle central est à compléter par deux boucles de contrôle :

- Les statistiques de fonctionnement du système,

- Le traceback, ou remontée à la source vers le client émetteur d’appels non authentifiés ou frauduleux.

Le KYC est simple dans le cas de vente en tête à tête et d’utilisation par le client uniquement de numéros qui lui sont attribués. Le KYC devient complexe en cas de commande en ligne, de revente des abonnements et/ou des numéros, ou de présentation légitime du numéro d’un tiers. France et Etats-Unis font face sur ce point aux mêmes défis : les documents téléchargés lors d’une vente en ligne doivent être vérifiés par un être humain, tout comme le droit de présenter le numéro d’un tiers. En revanche, la législation américaine prévoit que les opérateurs de boucle locale n’ont pas le droit de s’opposer à la revente de leurs services, alors que le plan de numérotation français restreint progressivement le droit de mise à disposition des numéros. Sur ce point, la tâche d’identification du véritable client sera plus facile en France.

La signature et la vérification fonctionne(ro)nt de la même manière en France et aux Etats-Unis.

L’obligation d’interrompre les appels non authentifiés est beaucoup plus limitée aux Etats-Unis qu’en France. Aux Etats-Unis, elle ne porte que sur les appels émanant d’opérateurs qui ne se seraient pas enregistrés dans la base de lutte contre les robocalls (Robocall Mitigation Database) de la FCC. En France, selon la loi, tout appel non authentifié (au sens de l’attestation A) devra être interrompu. On voit mal comment une telle exigence pourrait être satisfaite dans un avenir prévisible.

En ce qui concerne les boucles de rétroaction, les Etats-Unis ont mis en place plusieurs outils distincts :

- Le Traceback est assuré par un consortium industriel (USTelecom – Industry Traceback Group) choisi par la FCC,

- Les signalements sont assurés par les portails de la FCC dédiés soit aux consommateurs, soit aux personnes morales privées.

En France, l’APNF prévoit la mise en place non seulement d’une Base des Certificats Opérateurs (comme le prévoit son rôle d’autorité de certification), mais aussi d’une Base des Signalements et des Métriques (BSM) qui centralisera les traces d’appels méritant d’être interrompus et d’appels effectivement interrompus, ainsi que les incidents et signalements émis par les opérateurs. Il est possible que la centralité du modèle français donne in fine une meilleure visibilité du fonctionnement de l’authentification que la décentralisation adoptée par les Etats-Unis.

5.2 Cas particuliers : les technologies vieillissantes

La loi américaine tient compte du fait que les technologies vieillissantes (le RTC, ou la voix sur les réseaux mobiles 2G/3G par exemple) soit ne présentent pas de solution pour l’authentification, soit des solutions dont la mise en œuvre serait hors de prix. En conséquence, les systèmes de téléphonie qui n’utilisent pas le protocole SIP sont dispensés de mettre en œuvre STIR/Shaken aux Etats-Unis.

En France, la loi ne prévoit aucune exception de ce type. La réalité industrielle étant ce qu’elle est, les réseaux non-SIP n’assureront pas l’authentification et contreviendront donc à la loi.

5.3 Cas particuliers : les standards trop jeunes

Beaucoup de cas d’usage courants, mais complexes (transferts et renvois d’appels, présentation de numéros de tiers par les entreprises, …) exigent, pour être authentifiés, des standards adoptés très récemment[2] et dont la mise en œuvre, tout à fait envisagée à terme, n’est pas compatible avec l’échéance de la loi française en 2023. Il en est de même pour assurer que les appels d’urgence peuvent aboutir même sans authentification. Aux Etats-Unis, la loi prévoit et les décisions du régulateur assurent que rien d’impossible n’est exigé des opérateurs.

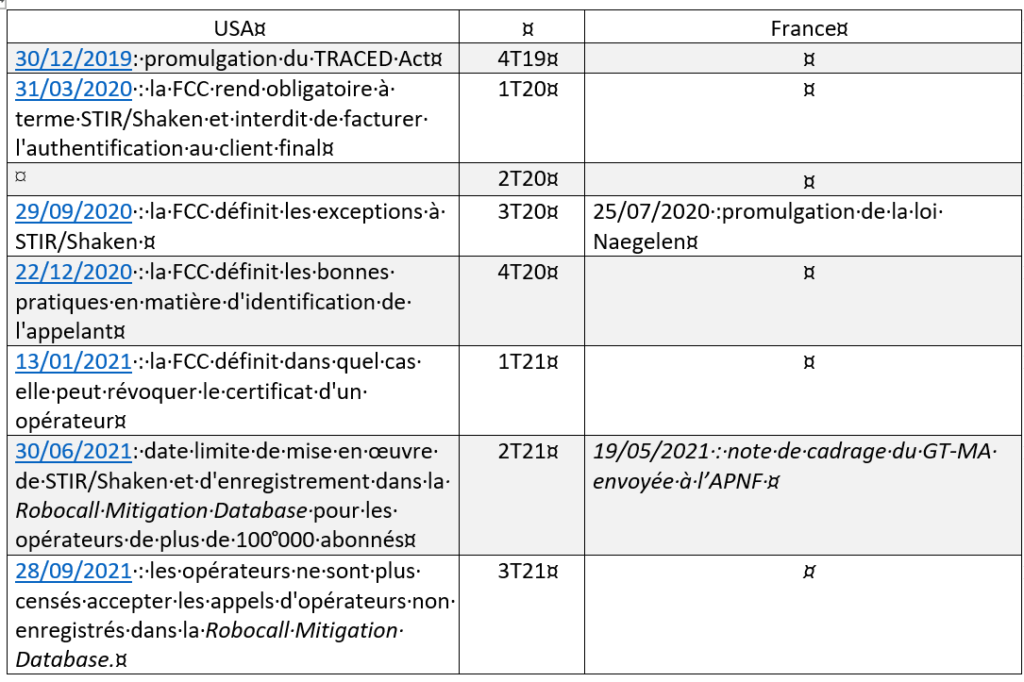

6 Calendrier des exigences

Le tableau 1 ci-dessous rappelle les échéances principales de l’authentification des numéros en France et aux Etats-Unis. A la multiplication des jalons prévus par le Congrès et la FCC s’oppose le silence officiel du législateur et du régulateur français en matière de phasage des objectifs.

Cependant, les opérateurs français ont avancé, d’abord en produisant en mai 2021 une note de cadrage, dans le cadre du GT-MA, un groupe de travail hébergé par l’ARCEP, puis sous la forme de travaux entrepris dans leurs entités professionnelles communes :

- La Fédération Française des Télécoms a publié en mai 2022 une nouvelle version de son profil national d’interconnexion SIP. Cette nouvelle version inclut dans la requête SIP Invite le champ Identity, qui contient les informations prévues par les protocoles STIR/Shaken.

- L’APNF[3] a adopté en décembre 2021 un plan-programme du mécanisme d’authentification des numéros, et en mai 2022 a publié les spécifications de la base des certificats opérateur. En juin 2022, l’APNF choisit son prestataire technique qui devra livrer le système au premier trimestre 2023, afin de permettre l’intégration des opérateurs à ce système à partir du 2ème trimestre de 2023.

Tableau 1 – Calendrier des exigences en matière d’authentification des numéros

Aux Etats-Unis, la loi et le régulateur organisent une montée en puissance très progressive des exigences. Les opérateurs de moins de 100 000 abonnés ne doivent mettre en œuvre STIR/Shaken sur leurs réseaux SIP qu’à partir du 30 juin 2022 s’ils sont des opérateurs virtuels, et au 30 juin 2023 s’ils disposent de leurs propres équipements, et les opérateurs longue distance (intermediate providers) ne seront également soumis à la même obligation qu’à partir du 30 juin 2023.

En France, la loi prévoit une exigence absolue pour tous le même jour (25 juillet 2023) mais la réalité industrielle sera beaucoup plus progressive :

- Le plan des opérateurs ne prévoit que l’authentification des appels SIP (environ 20% des appels).

- L’intégration des opérateurs SIP avec le système MAN de l’APNF s’étalera sur toute l’année 2023.

- Les transferts et renvois d’appels ne seront pas authentifiés en 2023 ; la protection des appels d’urgence contre le risque d’interruption pour défaut d’authentification non plus.

Dans ces conditions, il est impensable d’interrompre les appels non authentifiés avant plusieurs années.

7 Rythme de mise en conformité des opérateurs

Le déploiement américain de l’authentification se déroule-t-il normalement au vu des exceptions temporaires accordées ? Pour répondre à cette question, comparons trois sources de données :

- La proportion d’opérateurs américains qui déclarent avoir mis en œuvre STIR/Shaken (totalement, partiellement, aucunement) ou qui en étaient dispensés,

- La proportion des appels vus par deux acteurs (Transnexus et Next Caller) signés STR/Shaken ou non.

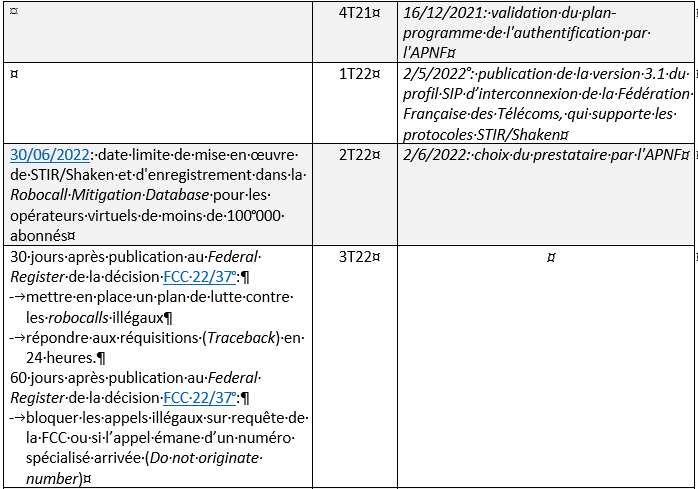

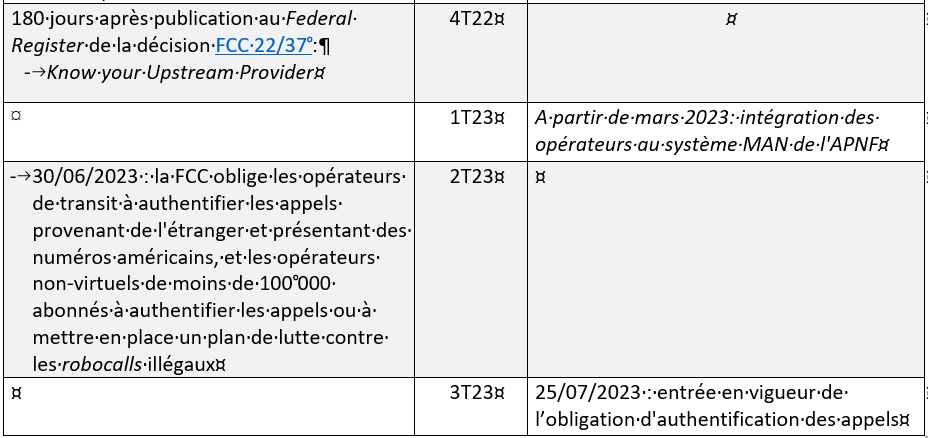

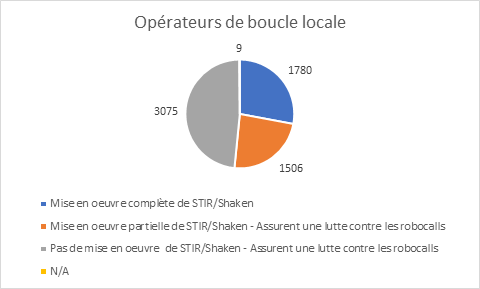

La base de lutte contre les robocalls (Robocall Mitigation Database) de la FCC, consultée le 14 juin 2022, compte 7442 opérateurs. S’agissant de sociétés opérationnelles et non de groupes, les grands noms des télécoms américaines (AT&T, Verizon, …) y apparaissent sous chacune de leur filiales opérationnelles locales ou spécialisées. Cette base distingue 6370 opérateurs de boucle locale (voir figure 1), qui affectent des numéros de téléphone à des clients. Ces opérateurs devaient avoir mis en œuvre STIR/Shaken au 30 juin 2021 s’ils avaient plus de 100 000 abonnés, au 30 juin 2022 pour les opérateurs virtuels de moins de 100 000 abonnés et au 30 Juin 2023 pour les autres. Les 1072 opérateurs longue distance, quant à eux, n’y seront contraints qu’à partir du 30 juin 2023. Sur les 6370 opérateurs de boucle locale, 24% déclarent avoir mis en œuvre complètement STIR/Shaken, 21% l’avoir fait partiellement et 48% ne pas l’avoir fait.

Figure 1 – Nombre d’opérateurs de boucle locale enregistrés dans la Robocall Mitigation Database de la FCC au 14 juin 2002

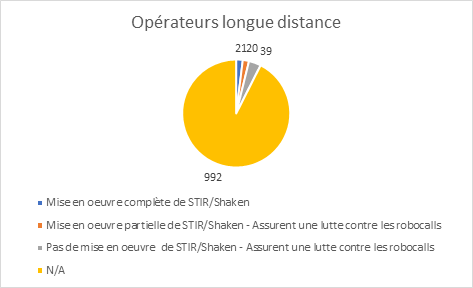

Les opérateurs longue distance (voir figure 2) n’avaient pas, sauf exceptions, mis en œuvre STIR/Shaken au 14 juin 2022, ce qui est normal, vu qu’ils n’y seront contraints qu’au 30 juin 2023.

Figure 2 – Nombre d’opérateurs longue distance enregistrés dans la Robocall Mitigation Database de la FCC au 14 juin 2002

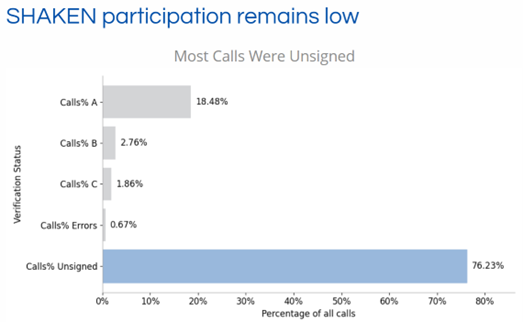

Transnexus, une société proposant des logiciels de gestion et de protection des réseaux de télécommunications, publie des statistiques mensuelles STIR/Shaken depuis avril 2021. Ces chiffres sont collectés auprès de plus de 100 fournisseurs de services vocaux utilisant ses solutions STIR/Shaken et de lutte contre les robocalls. Les données décrivent les appels qu’ils ont reçus de 283 autres fournisseurs de services vocaux qui ont émis des appels, y compris certains appels automatisés, signés avec STIR/Shaken. Comme le montre la figure 3 ci-dessous, au mois de mai 2022, 76% des appels vus par les systèmes de Transnexus n’étaient pas signés STIR/Shaken.

Figure 3 – Usage de STIR/Shaken vu par Transnexus en mai 2022

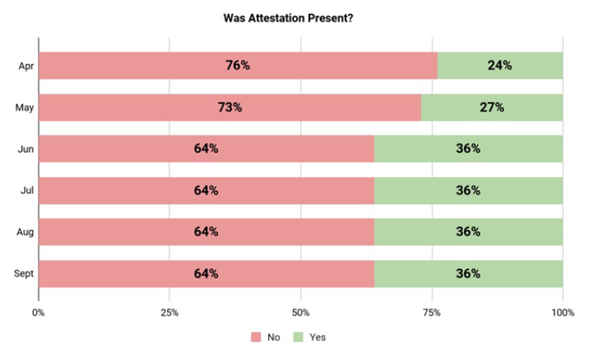

D’avril 2021 à septembre 2021, Next Caller, une société du groupe Pindrop, a examiné (voir figure 4) les informations d’en-tête SIP d’environ 109,5 millions d’appels téléphoniques provenant de plus de 500 opérateurs d’origine, y compris les principaux fournisseurs de services vocaux. Fait intéressant, comme le montre la figure ci-dessous, l’une des premières observations de Next Caller était que, malgré les obligations imposées par la FCC, une grande majorité (64 % à 76 %) de ces appels ne comportait aucune attestation STIR/Shaken d’un opérateur.

Figure 4 – Observations de Next Caller d’avril à septembre 2021 sur la présence de signatures STIR/Shaken dans les appels dont les détails étaient enregistrés dans leurs systèmes

Le pourcentage des opérateurs américains de départ et d’arrivée ayant déployé STIR/Shaken (totalement pour 24% d’entre eux et partiellement pour 21%) est cohérent avec le pourcentage d’appels signés STIR/Shaken relevé par Transnexus (24% en mai 2022) ou par Next Caller (36% en septembre 2021).

A fin juin 2023 expire le délai de grâce des petits opérateurs. Un grand nombre de petits opérateurs d’entreprises devra avoir déployé STIR/Shaken pour cette date. Quel sera la progression résultante du pourcentage des appels signés STIR/Shaken ? Nous le saurons début août 2023.

En France, l’interdiction d’accepter un appel présentant un numéro français sur une interconnexion internationale entrante remonte à une décision de l’ARCEP qui est entrée en vigueur en août 2019.

En ce qui concerne STIR/Shaken, la mise en conformité des opérateurs exigée pour juillet 2023 passera par deux goulots d’étranglement : d’abord la capacité des opérateurs à mettre en œuvre la signature et la vérification des appels, puis la capacité du prestataire choisi par l’APNF à faire subir par les opérateurs les tests d’intégration au mécanisme d’authentification des numéros. Les quelques 300 opérateurs français de téléphonie ne passeront pas ces tests en trois ou quatre mois, d’avril à juillet 2023. Un étalement des intégrations au moins jusqu’à la fin de 2023 est à prévoir.

Une fois cette intégration faite, quel taux d’adoption de STIR/Shaken devrait-on constater en France ?

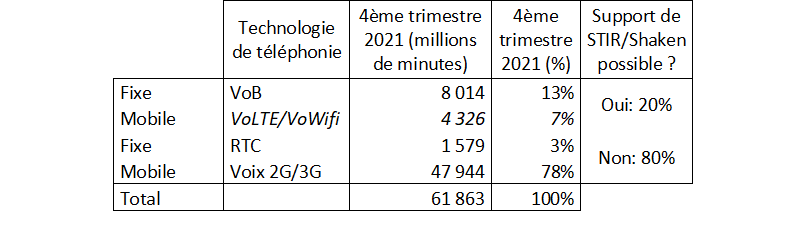

Les données ARCEP de l’Observatoire des Marchés nous renseignent sur le taux d’emploi des différentes technologies de téléphonie : pour les réseaux fixes, RTC et VoB (Voice over Broadband, c’est-à-dire Voix sur IP) sont distingués. Pour les réseaux mobiles, le trafic total est donné, ainsi que le trafic VoWifi[4]. Seul manque le détail du trafic VoLTE[5]. Si nous l’estimons égal au trafic VoWifi, nous voyons que, dans les conditions du dernier trimestre de 2021, 20% des appels téléphoniques (comptés en minutes) étaient en SIP, et donc susceptibles de supporter les protocoles STIR/Shaken. Au début de 2024, ce pourcentage aura sans doute légèrement progressé, mais, comme aux Etats-Unis, l’authentification par STIR/Shaken ne concernera encore qu’une minorité des appels en France.

Tableau 2 – Estimation de la part des appels téléphoniques susceptibles de supporter les protocoles STIR/Shaken en France au 4ème trimestre 2021 (Source : ARCEP)

8 Conclusion

L’authentification des numéros est une technologie indispensable pour faire régner le droit en matière de téléphonie. Cependant, sa mise en œuvre requiert un effort de longue haleine, probablement jusqu’à la fin de la décennie. La loi française a eu le mérite de lancer l’effort, mais elle gagnerait à reconnaitre ce fait. En effet, les opérateurs qui n’auront rien fait pour se mettre en conformité auront beau jeu de montrer que ceux qui ont fait des mises en œuvre partielles (c’est-à-dire sur leurs réseaux SIP, mais non sur leurs autres réseaux) ne respectent pas la loi non plus. Les efforts nécessaires pour aller au-delà du socle d’authentification construit par les opérateurs pour 2023 n’auront plus d’impératif de délai précis, étant donné que la date légale de l’obligation aura été largement dépassée, et ce pour de bonnes raisons.

Le non-support de STIR/Shaken par les technologies TDM (RTC, voix en mode 2G/3G) fait-il subir un retard irrémédiable dans la lutte contre les appels illégaux ? Ce n’est pas certain, car les technologies TDM imposent un nombre de communications simultanées limité, rigide et défini à l’avance. Pour cette raison, la plupart des émetteurs d’appels illégaux utilisent SIP, une technologie beaucoup plus souple, tant en matière d’appels simultanés que de tentatives d’appels simultanées. Une authentification complète des appels SIP devrait donc réduire significativement le nombre des appels illégaux.

Cependant, tant que l’interruption des appels non signés STIR/Shaken ne sera pas possible, la remontée vers l’émetteur des appels illégaux (le Traceback) sera indispensable, bien que non automatisé. La France n’a pas prévu de système particulier pour cela. Une automatisation des réquisitions administratives, et non seulement judiciaires, chez tous les opérateurs, comme c’est le cas en Allemagne ou aux Pays-Bas, pourrait aider sur ce point.

Enfin, tant aux Etats-Unis qu’en France, le caractère éminemment parcellaire des statistiques disponibles interroge. La FCC collecte dans le détail les revenus interstate et intrastate des opérateurs américains pour le financement du service universel, l’ARCEP publie l’Observatoire des Marchés, mais aucun de ces deux régulateurs ne songe apparemment à publier de statistique de l’emploi de STIR/Shaken appel par appel. Il y a là un déficit de tableau de bord qui interroge.

___________________

[1] The ‘‘Pallone-Thune Telephone Robocall Abuse Criminal Enforcement and Deterrence Act’’ or the ‘‘Pallone-Thune TRACED Act’’

[2] Pour les transferts et renvois d’appels, voir RFC 8946. Pour la présentation de numéros tiers, voir RFC 9060. Pour les appels d’urgence, voir RFC 9027.

[3] APNF : l’Association des Plateformes de Normalisation des Flux interopérateurs (APNF) est une association ouverte à tous les opérateurs de communications électroniques offrant le service téléphonique au public au moyen de ressources de numérotation appartenant au plan de numérotation téléphonique français. L APNF fournit notamment à ses membres des services relatifs à la portabilité des numéros fixes, aux services à valeur ajoutée, à la localisation des appels d’urgence, et bientôt à l’authentification des numéros en France.

[4] VoWifi : la voix sur Wifi est une technologie qui permet d’utiliser le réseau IP fixe et sa terminaison Wifi en lei et place du réseau cellulaire 4G ou 5G pour téléphoner à partir d’un terminal mobile. La VoWifi utilise le protocole SIP et se prête donc à l’authentification du numéro au moyen des protocoles STIR/Shaken.

[5] VoLTE : la Voix sur LTE désigne la téléphonie en mode IP sur les réseaux mobiles. Elle n’est disponible que sur les réseaux de 4ème et de 5ème générations. La VoLTE supporte les protocoles STIR/Shaken d’authentification du numéro, à la différence de la voix en mode circuit des 2ème et 3ème générations de téléphonie mobile.